WireShark guida italiano

WireShark guida

Guida rapida per utenti inesperti, per il controllo della sicurezza delle proprie reti informatiche.

Wireshark e’ sviluppata per sistemi Windows e sistemi OS X a 32 e 64 bit, questa guida e’ destinata ai possessori di un sistema operativo come Backtrack 5. Comunque basato su Linux con KDE (K Desktop Environment , ambiente desktop ).

Wireshark e’ sviluppata per sistemi Windows e sistemi OS X a 32 e 64 bit, questa guida e’ destinata ai possessori di un sistema operativo come Backtrack 5. Comunque basato su Linux con KDE (K Desktop Environment , ambiente desktop ).

Per lanciare il programma si deve essere loggati come amministratori ( root ) perche’ le schede di rete dovranno lavorare in modo promiscuo. Quindi con driver non ufficiali della scheda di rete ma appositamente programmati per ricevere e spedire pacchetti, già inclusi nel sistema Backtrack 5 e comunque scaricabili.

Per non incorrere problemi ci sono due soluzioni:

1) aprire una shell, loggarsi come root tramite il comando “sudo”, quindi digitare la password di root e lanciare sempre tramite shell Wireshark.

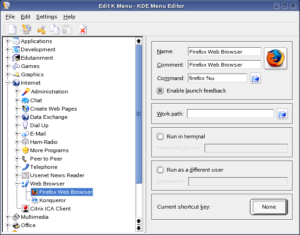

2) dal menu KDE posizionarsi sopra l’icona di Wiresark, tasto destro e scegliere la voce ” modifica elemento ” comparira’ la finestra per modificare KDE.

Andremo a modificare work path ( percorso di lavoro ) inserendo il percorso di root. Quindi digiteremo in quel campo /root oppure ricercheremo tramite l’icona della cartella a fianco al campo work path la directori /root.

Andremo a modificare work path ( percorso di lavoro ) inserendo il percorso di root. Quindi digiteremo in quel campo /root oppure ricercheremo tramite l’icona della cartella a fianco al campo work path la directori /root.

Se l’opzione run as different user ( esegui come un altro utente ) e’ selezionata allora togliete la spunta ed il programma verrà eseguito come amministratore.

Usare Wireshark

e’ abbastanza facile, dipende comunque dall’ uso che dobbiamo farne, il più difficile e’ comunque configurarlo per catturare i pacchetti ( dati ) che ci servono, bisognerà quindi tra filtri ed altre funzioni prepararlo al meglio per le nostre esigenze.

Ora supponiamo che tutto e’ andato bene cominciamo ad usare Wireshark gia’ configurato di default per ricevere tutti i tipi di pacchetti. Facciamo click sull’icona che raffigura una scheda di rete sul menu’ in alto e si aprirà la seguente finestra di dialogo:

Ora supponiamo che tutto e’ andato bene cominciamo ad usare Wireshark gia’ configurato di default per ricevere tutti i tipi di pacchetti. Facciamo click sull’icona che raffigura una scheda di rete sul menu’ in alto e si aprirà la seguente finestra di dialogo:

verranno mostrate tutte le interfacce di rete disponibili con la possibilità tramite il pulsante start di scegliere quale avviare alla ricezione di pacchetti ( dati ).

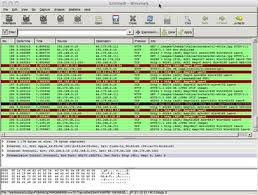

L’ interfaccia generale

e’ formata dal menu’ nella parte alta e tre parti per i dati, nella prima parte saranno scritti tutti i pacchetti ricevuti dalla scheda selezionata e scoreranno dal basso verso l’alto. Quando lo spazio visivo dedicato sara’ occupato, sara’ comunque possibile rivedere pacchetto per pacchetto usando la barra di scorrimento laterale.

Nella seconda parte saranno scritti tutti i dettagli del pacchetto ricevuto che noi andremo a selezionare nella prima parte cioé quella sopra, selezionando il triangolino il dettaglio si espanderà fino a minimi particolati del pacchetto catturato.

Nella terza parte verranno visualizzati i dati sempre del pacchetto selezionato sulla prima parte in formato esadecimale e raw ( particolare metodo di memorizzazione dei dati ).

Verrà presentata

Verrà presentata

a video la cattura dei pacchetti in vari colori ogni colore sara’ un tipo di pacchetto, tramite il menù sarà possibile personalizzare il colore dei pacchetti.

Abbiamo catturato un po’ di pacchetti e fermiamo la cattura cliccando sulla icona della scheda di rete con la “x” color rosso sul menu’ in alto e per vedere i primi risultati cominciamo a studiare le voci dei risultati sulla prima parte:

![]() 1 – la prima colonna denominata No. sta ad indicare il numero progressivo del pacchetto catturato

1 – la prima colonna denominata No. sta ad indicare il numero progressivo del pacchetto catturato

2 – la seconda colonna Time indica il tempo di cattura in secondi dall’ avvio

3 – la terza colonna Source indica IP sorgente del pacchetto

4 – destination indica la destinazione IP del pacchetto

5 – protocol il protocollo usato usato in quel pacchetto

6 – ed infile le informazioni del pacchetto

I dati possono essere acquisiti dal vivo su reti Ethernet, FDDI, PPP, Token Ring, IEEE 802.11, IP classico su ATM.